Dossier

Datenschutz am Smartphone

Praktische Tipps

Der Alleskönner macht es möglich: Nachrichten lesen und mitdiskutieren oder per Online-Petition die Welt retten – das Smartphone ist ein Instrument zur demokratischen Teilhabe. Doch haben wir die digitalen Spuren im Blick, die wir auf dem Smartphone hinterlassen? Welche Handy-Einstellungen schützen uns?

Dieses Dossier dient als praktische Hilfe, das eigene Smartphone zu sichern, und klärt über die Rechte von Nutzerinnen und Nutzern auf.

Ihre Rechte in der DSGVO

Grundsätzlich gibt es viele Gesetze, die Datensicherheit herstellen sollen. Der Landesbeauftragte für Datenschutz in Baden-Württemberg hat hier eine Übersicht erstellt.

Ein wichtiges Gesetz ist die Datenschutzgrundverordnung, kurz DSGVO. Sie räumt Nutzerinnen und Nutzer viele Rechte ein:

- So muss der Zweck, warum Daten gesammelt werden, klar sein.

- Informationen zur Datenverarbeitung müssen für Nutzerinnen und Nutzer „in präziser, transparenter, verständlicher und leicht zugänglicher Form in einer klaren und einfachen Sprache“ dargestellt werden (Art. 12 DSGVO).

- Speicherdauer: Nutzerinnen und Nutzer müssen darüber informiert werden, wie lange die Daten gespeichert werden.

- Jeder und jede kann verlangen, dass die Daten über sie und ihn gelöscht werden („Recht auf Vergessen“, Art. 17 DSGVO).

- Alle Menschen können auf die sie betreffenden Daten zugreifen (Art. 20 DSGVO) und ihre Daten richtigstellen lassen (Art. 16 DSGVO).

Die DSGVO sichert den Nutzerinnen und Nutzern außerdem viele weitere Rechte zu. Wichtig ist der Grundsatz: Nicht der Verbraucher oder die Verbraucherin ist dafür zuständig, die Einstellungen möglichst datensparsam einzustellen, sondern der Anbieter oder Gerätehersteller.

Art. 25 DSGVO („Privacy by design“)

Datenschutz durch Technikgestaltung und durch datenschutzfreundliche Voreinstellungen

Wer Ihre Daten verarbeitet, muss „(...) sicherstellen, dass durch Voreinstellung nur personenbezogene Daten, deren Verarbeitung für den jeweiligen bestimmten Verarbeitungszweck erforderlich ist, verarbeitet werden“.

Das bedeutet: Jeder, der Daten verarbeitet, muss in den Grundeinstellungen so datensparsam wie möglich sein. Wenn Ihnen bei einer App, aber auch einer Webseite oder Ähnlichem auffällt, dass besonders viele Zugriffe benötigt werden oder besonders viele Daten vorausgewählt sind, die aus Ihrer Sicht nicht notwendig sind, können Sie dies dem Datenschutzbeauftragten des Landes mitteilen.

Sechs Warnzeichen für Schadsoftware und Spyware auf dem Smartphone

Spyware

Spähsoftware, die Daten ohne Wissen des Computerbenutzers ausspioniert. „Spy“ ist englisch für Spion.

Malware

Schadsoftware, z.B. ein Virus, das Störungen und Schaden in einem System wie einem Computer oder Smartphone verursacht.

- Mysteriöse Telefonanrufe, SMS oder Textnachrichten

Wenn Anrufe, Nachrichten oder SMS vom Smartphone oder Tablet aus getätigt oder versandt werden, von denen der Nutzer oder die Nutzerin sicher weiß, dass sie nicht von einem selbst stammen, ist das ein Hinweis auf Spyware.

- Höhere Datennutzungsrate als üblich

Spyware auf dem Mobiltelefon handelt mittels Befehlen, die sie extern erhält; der Angreifer befindet sich an einem entfernten Ort. Dazu benötigt dieser eine aktive Internetverbindung. Wenn also Spyware auf einem Gerät versteckt ist, stehen die Chancen gut, dass die mobile Datennutzung aus einem unbekannten Grund zunimmt.

- Der Akku leert sich viel schneller

Wenn man merkt, dass sich der Akku des Geräts schneller als gewöhnlich leert, insbesondere bei normaler Nutzung, sollte man aufmerksam werden. Spyware läuft im Hintergrund des Telefons, ohne ihre Anwesenheit zu verraten, aber verbraucht dennoch Akkuleistung.

- Schlechte Leistung

Mit zunehmender Nutzungsdauer schwächelt die Leistung Ihres Smartphones. Meist ist das Gerät mit Apps und Datenmüll überladen. Deshalb: Halten Sie Ihr Smartphone sauber! Löschen sie ungenutzte und alte Apps regelmäßig und meiden Sie zusätzliche, aus dem Netz geladene Inhalte, wie zum Beispiel Live-Hintergrundbilder. Wenn Sie darauf achten und trotzdem Verzögerungen und Verlangsamungen erleben, ist das ein deutliches Warnzeichen für Spy- und Malware.

- Auf Ihrem Telefon sind unbekannte Apps

Mobile Malware neigt dazu, andere bösartige Anwendungen auf Ihrem Telefon zu installieren. Wenn Sie Apps bemerken, die nicht von Ihnen selbst installiert wurden oder es sich nicht um eine Standard-App handelt, sollten Sie alarmiert sein.

- Überhitzung

Es ist normal und manchmal sogar zu erwarten, dass sich Ihr Telefon überhitzt, während Sie spielen, im Internet surfen, telefonieren oder es aufladen. Wenn Sie jedoch nicht an Ihrem Smartphone sind oder Ihr Gerät die meiste Zeit grundlos heiß bleibt, ist das ein klarer Hinweis für unerwünschte Aktivitäten.

Tipps für ein sicheres Smartphone

Wir vertrauen Smartphones persönliche Informationen und sensible Daten an. Das bedeutet, dass immer mehr Menschen potenzielle Sicherheitsbedrohungen direkt in ihren Händen halten. Persönliche Daten, die auf einem Smartphone gespeichert sind, sind wertvoll und schützenswert.

Wie verringern wir das Risiko von Manipulation und Überwachung? Was können wir tun, um unsere Privatsphäre und die unserer Familie und Bekannten zu schützen? Die folgenden Tipps helfen einen Schritt weiter zur digitalen Mündigkeit und Resilienz.

- Grundsatz: Bei kostenlosen Anwendungen zahlen Sie mit Ihren Daten!

Stärken Sie Ihre digitale Mündigkeit! Nicht alle Apps sind fair designt. Vor allem Social Media-Dienste und Messenger nutzen Verhaltensdesign, um unsere Aufmerksamkeit in eine werbewirksame Richtung zu lenken, unsere Meinung zu prägen und uns in unserer digitalen Blase zu halten, die wenig Austausch mit anderen Gedanken ermöglicht. Dazu werden Daten verkauft und für Werbung an Dritte weitergegeben. Nutzen Sie datenschutzfreundliche Alternativen und „faire“ Apps. Manchmal ist es klüger, auf eine App zu verzichten oder für eine Alternative zu bezahlen. Sonst zahlen Sie mit Ihren Daten.

- Halten Sie Ihr Smartphone sauber!

Damit ist nicht nur die durchaus sinnvolle äußerliche Hygiene gemeint. Laden Sie regelmäßig Software-Updates herunter. Aktualisieren Sie Ihre Anwendungen, Betriebssystem- und Sicherheits-Patches. Löschen Sie Apps, die Sie nicht oder kaum nutzen.

- Nutzen Sie sichere Passwörter und Netzwerke!

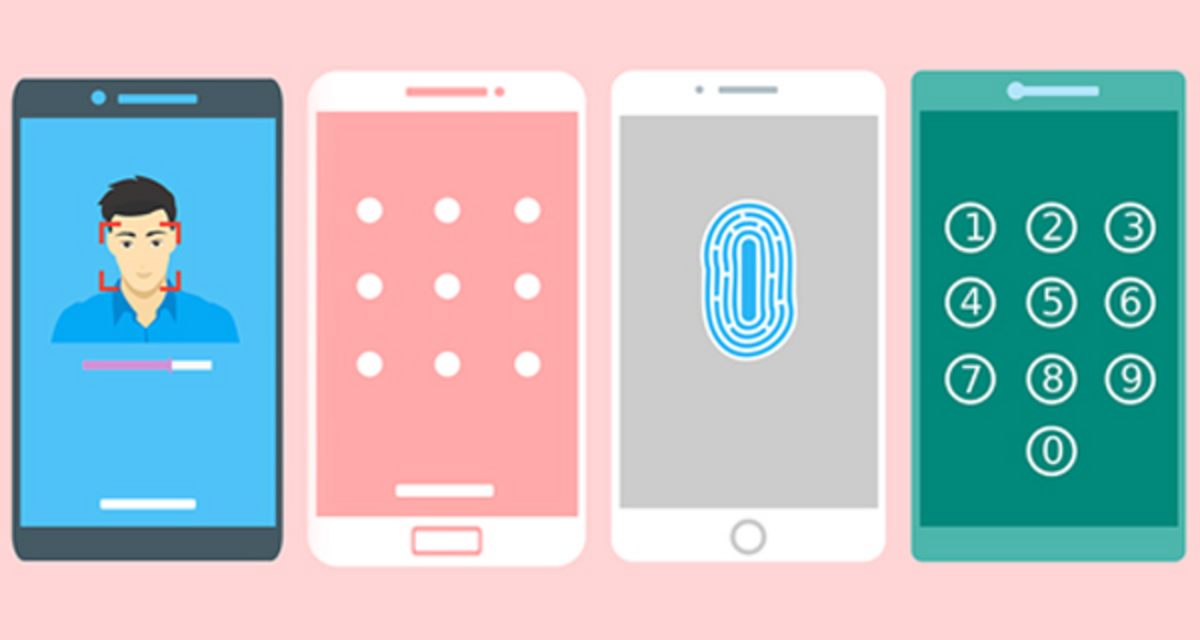

- Das größte Sicherheitsrisiko ist unsere Bequemlichkeit. Sichere Passwörter sind einfach zu generieren, aber umständlich zu hantieren. Trotzdem sind sie notwendig. Öffnen Sie Ihr Smartphone mit PIN, Fingerabdruck oder Face-ID, vermeiden Sie einfache „grafische Muster“.

- Kennen Sie Ihr Netzwerk: Bevor Sie eine Verbindung herstellen, vergewissern Sie sich, dass der Name stimmt, damit Sie nicht Opfer von sogenannten „WiFi-Honeypots“ werden. Stellen Sie Ihr Smartphone so ein, dass es vor der Verbindung mit unbekannten WiFi-Netzwerken Ihre Zustimmung benötigt.

- Lernen Sie Ihre Apps kennen!

Welche Daten sammeln die von Ihnen verwendeten Apps? Teilweise fallen darunter Kontakte, Fotos, Internetdaten und Anrufprotokolle. Brauchen Ihre Apps diese Daten und Zugriffe wirklich? Muss ein Strategiespiel Zugriff auf Ihren Standort haben oder die Fitness-App auf Ihre Kontakte? Smartphones bieten vielfältige Möglichkeiten, den eigenen Standort zu bestimmen. Dafür kann zum Beispiel GPS, IP-Ortung oder Ortung via Mobilfunkmasten eingesetzt werden. Apps auf Ihrem Gerät können nach Ihren Standortinformationen fragen. Einige Apps übertragen dann Ihren Standort an einen Dienstanbieter, der anderen Personen die Möglichkeit bietet, Sie zu verfolgen.

Überprüfen Sie App-Berechtigungen! Besonders einfach geht das während der Installation von Apps. Dabei kann man die angeforderten Berechtigungen prüfen und auf ein Minimum an Zugang zu den persönlichen Daten einschränken. Je mehr Rechte eine App fordert, desto größer ist das Potenzial ungewollt generierter und weitergeleiteter Daten, die gegen uns genutzt werden können.

- Entwickeln Sie ein „gesundes“ Misstrauen!

Machen Sie Phishing schwer! Was bedeutet das? Eine ausgeklügelte Spyware-Infiltration beginnt typischerweise mit Phishing, indem eine maßgeschneiderte Nachricht gesendet wird, zum Beispiel ein Tweet, eine Textnachricht oder eine E-Mail. Die Nachricht soll Sie dazu bringen, eine URL zu öffnen, einen Anhang herunterzuladen oder Kundendaten einzugeben.

Messaging-Anwendungen wie WhatsApp und andere soziale Apps (Twitter, Telegram, Wickr, Discord usw.) entwickeln sich aktuell zur beliebtesten Übertragungsmethode für Phishing-Angriffe. Technische Sicherheitsvorkehrungen können Phishing nur schwer verhindern. Die einzige wirkliche Barriere gegen Phishing ist Wissen und Wachsamkeit. Geben Sie niemals Passwörter oder Bankdaten bei Seiten an, die „seltsam“ aussehen oder denen Sie nicht vertrauen.

- Erschweren Sie Ihre Verfolgung!

Manche Entwickler betten sogenannte „Tracker“ von Drittanbietern in Ihre Apps ein, die es ihnen ermöglichen, Informationen wie Standortdaten und Verhaltensmuster über Sie zu sammeln und diese zur Anzeige gezielter Werbung zu nutzen. Manche erstellen damit sogar psychologische Profile. Solche Tracker können persönliche Daten wie Android-IDs, Telefonnummern, MAC-Adressen, Live-Standort, Nutzungsmuster für verschiedene Anwendungen, Browser-Verlauf, SMS, Anrufprotokolle, E-Mails, Social-Media-Chats und vieles mehr erfassen.

Nutzen Sie MAC-Adressen-Randomisierung: Bestimmte Smartphones mit den neuesten Android- und iOS-Versionen verfügen über eine Funktion namens „MAC Address Randomization“ unter den WiFi-Einstellungen. Diese Funktion ändert die vom Telefon gemeldete MAC-Adresse nach dem Zufallsprinzip, wodurch die Nachverfolgung sehr viel schwieriger, wenn nicht gar unmöglich wird.

- Verschlüsseln Sie!

Nutzen Sie verschlüsselte Übertragung. Verwenden Sie zum Beispiel ein VPN, um im Internet zu surfen. So können Hacker nur verschlüsselte Daten sehen. Ende-zu-Ende-Verschlüsselung (englisch „end-to-end encryption“, „E2EE“) lässt nur Sender und Empfänger in Klarschrift lesen. Einige Mailprogramme bieten dies an.

Einen Schritt klüger: Verschlüsseln Sie Ihre gesamten Daten. Die Verschlüsselung schützt Ihr Telefon allerdings nur, wenn es ausgeschaltet ist - es schützt die Daten im Ruhezustand. Sobald das Gerät eingeschaltet ist, werden die Daten transparent entschlüsselt, und der Entschlüsselungsschlüssel ist im Speicher verfügbar.

- Entdecken Sie Anwendungen, die Ihre Autonomie, Kompetenzen und demokratische Teilhabe stärken!

Unser Smartphone kann nicht nur als Text- und Unterhaltungsmaschine, Geldbeutel und Schlüssel genutzt werden, Es kann auch ein Werkzeug für demokratische Teilhabe sein, sei es mit digitalen Petitionen, FakeNews-Checks oder E-Partizipationsplattformen. Seien Sie neugierig und gestalten Sie mit! Mehr Informationen finden Sie in unserem Dossier:

Linksammlung

Weiterführende Informationen

- Verbraucherzentrale Niedersachsen: Datenschutz beim Smartphone (2017)

- Verbraucherzentrale NRW: Sicher im Internet

- Verbraucherportal BW: Sicherer Umgang mit mobilem Internet und Apps (2019)

- Datenschutz.org: Datenschutz fürs Smartphone (2022)

- Bundesamt für Sicherheit in der Informationstechnik

- Landesbeauftragte für Datenschutz und Informationsfreiheit BW

Dossiers zu Netzpolitik und Digitalisierung der LpB BW

Netzpolitik

Politik über, mit und durch das Netz

Von der Breitbandabdeckung über Datenschutz zu Cybermobbing: Dieses Dossier vermittelt ein netzpolitisches Grundverständnis. Es beschreibt aktuelle Entwicklungen wie zum Beispiel die Frage nach Medienkompetenz als Unterrichtsfach, erklärt politische Entscheidungen und listet netzpolitische Akteure auf.

mehr

Fake News

Definition, Verbreitung und Auswirkung

Was es mit Fake News genau auf sich hat, welche teils gefährlichen Auswirkungen sie haben können, wer sie verbreitet, wie sie strafrechtlich einzuordnen sind und wie man Fake News erkennt erfahren Sie unter anderem in diesem Dossier.

mehr

Verschwörungstheorien

Was sind Verschwörungstheorien und wie funktionieren sie? Welche Rolle spielt das Internet bei der Verbreitung von Verschwörungstheorien? Worin bestehen die Gefahren von Verschwörungstheorien? Und wie können sie entkräftet werden? Das sind die Kernthemen dieses Dossiers.

mehr

Hate Speech

Was können wir gegen Hass im Netz tun?

Hasspostings enthalten Äußerungen, die Einzelne oder Gruppen diskriminieren, zum Beispiel wegen ihrer Herkunft, Religion oder sozialen Zugehörigkeit. Wie können wir damit umgehen? Wo gibt es Hilfe im Netz?

mehr

Digitale Demokratie

E-Partizipation, Open Government, Online-Wahlen

Politik findet zunehmend digital statt. Was bedeutet digitale Demokratie? Reicht es, demokratische Prozesse ins Digitale zu verlagern? Wie können wir das Netz zu einem demokratischen Raum gestalten? Das Dossier gibt Antworten auf diese Fragen und erklärt die wichtigsten Begriffe rund um das Thema digitale Demokratie, Open Government und Online-Wahlen.

mehr

Datenschutz am Smartphone

Praktische Tipps und Ihre Rechte

Das Smartphone ist ein Instrument zur demokratischen Teilhabe. Doch haben wir die digitalen Spuren im Blick, die wir auf dem Smartphone hinterlassen? Welche Handy-Einstellungen schützen uns? Diese Seite dient als praktische Hilfe, das eigene Smartphone zu sichern, und klärt über die Rechte von Nutzerinnen und Nutzern auf.

mehr

Digitaler Unterricht mit Moodle, H5P und BigBlueButton

Handreichung für Lehrkräfte

Die Nachfrage an Wissen über digitale Lehrmöglichkeiten ist durch die Corona-Pandemie enorm gestiegen. Diese Seite bietet einen Überblick über die Plattform Moodle, das Videokonferenzsystem BigBlueButton und die interaktiven Softwarelösungen von H5P für Lehrkräfte.

mehr

Autonomes Fahren und digitale Ethik

Der Mensch im automatisierten Fahrzeug

Wie soll sich ein "selbstdenkendes" Fahrzeug im Fall eines Unfalls verhalten? Digitale Ethik kann und muss bei diesen Fragen helfen. Dieses Dossier sensibilisiert für die ethischen Fragen im Bereich der Technikentwicklung und zeigt am konkreten Beispiel autonomen Fahrens, was digitale Ethik ist.

mehr

Digitaler Wahlkampf

Auf Stimmenfang im Netz

Wegen der Corona-Pandemie verlagert sich der Wahlkampf überwiegend ins Netz. Doch was heißt digitaler Wahlkampf über soziale Medien? Und was bedeutet das für Parteien, Kandidierende und die Wählerschaft? Unser Dossier bietet einen Überblick.

mehr

Digitalpolitik der EU

Auf dem Weg zu Europäischer Souveränität?

Die Themen Digitalpolitik und Digitalisierung beschäftigen die Europäische Union (EU) seit vielen Jahren. Der Bereich umfasst komplexe Fragen und Probleme sowie ganz unterschiedliche wirtschaftliche Chancen und politische Herausforderungen.

mehr

Letzte Aktualisierung: 2022, Internetredaktion LpB BW

Co-Autor: Thomas Staehelin

![]()

Dieses Werk ist lizenziert unter einer Creative Commons Namensnennung - Nicht-kommerziell - Weitergabe unter gleichen Bedingungen 4.0 International Lizenz.